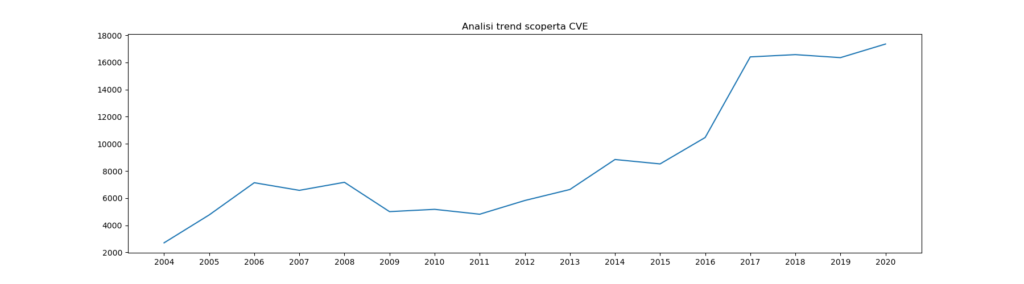

Sopra è riportato graficamente l’andamento della pubblicazione delle CVE scoperte nel periodo compreso tra il 2004 e il 2020.

Il trend è in grande ascesa a partire dal 2017 ed è sembrato stabilizzarsi negli anni successivi con una piccola flessione positiva nel corso dell’anno della pandemia.

Ciò non deve sorprendere: il 2020 è stato, con ogni probabilità, l’anno peggiore dal punto di vista statistico per gli attacchi informatici e la scoperta di nuove vulnerabilità.

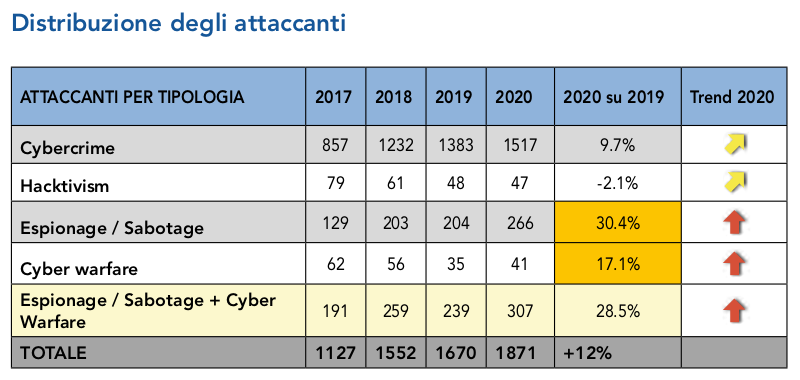

Tutto ciò si metta anche in relazione con quanto dichiarato nel Rapporto Clusit 2020 (Cfr. p. 17 e ss.) e nel Report Clusit 2021 (Cfr. pp. 15 – 17) ovvero con il fatto che il trend del primo semestre 2020 (rispetto all’equivalente del 2019) era già in aumento del 6,7% per assestarsi attorno ad un +12% rispetto al 2019. Il trend è dunque in grande aumento (in particolar modo tenendo conto del novero degli attacchi del Dicembre 2020).

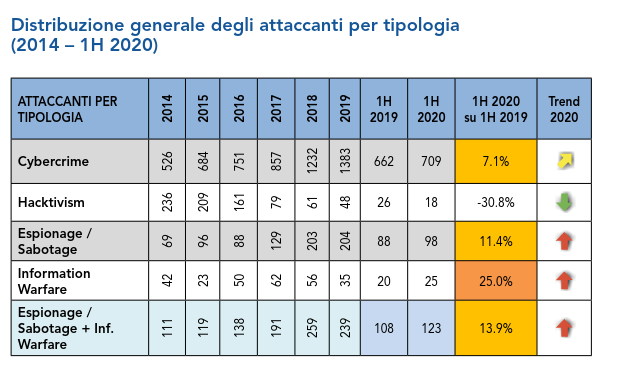

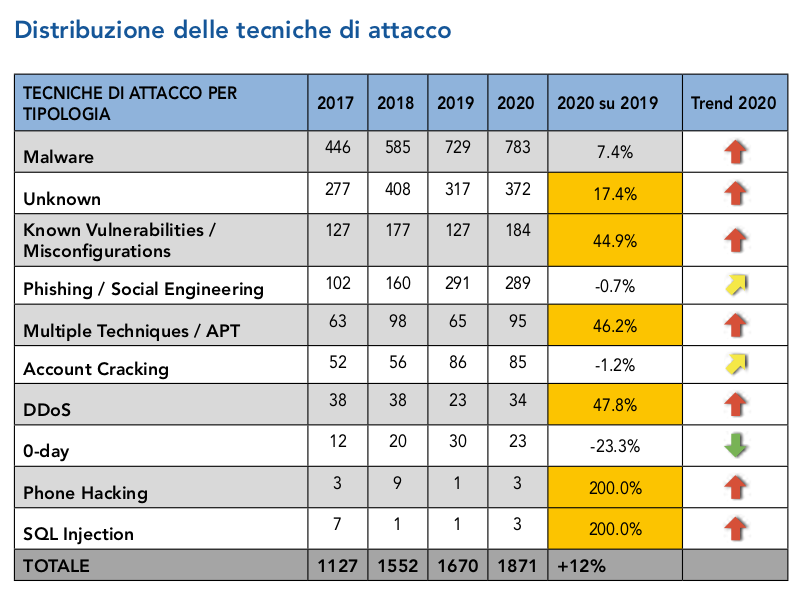

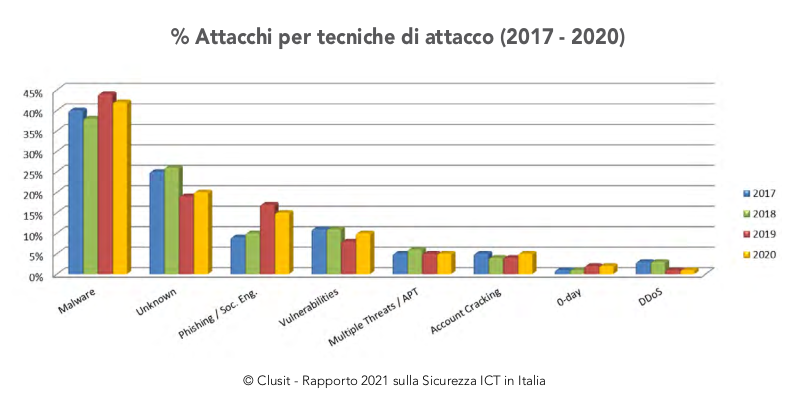

Analizzando sinotticamente i due report si notano delle differenze sostanziali. Infatti, il trend espresso dal Rapporto Clusit 2020, va a definirsi in relazione alle seguenti categorie:

Mentre, conclusivamente, nel Report 2021 s’attesta un trend decisamente peggiorativo come esplicato dalla seguente sintesi tabellare:

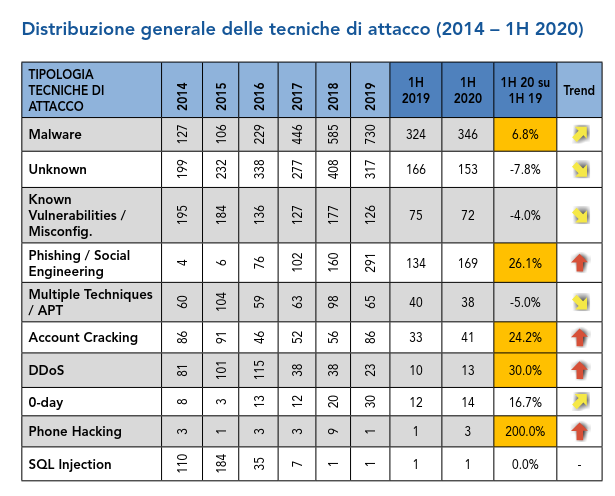

E’ bene ricordare che le tipologie di tecniche d’attacco si modificano, evolvono e dispiegano così come il nostro utilizzo della tecnologia. L’innalzamento del trend è facilmente comprensibile: nel corso del 2020 infatti, con la situazione emergenziale in piena crisi, abbiamo potuto assistere ad un ricorso sempre più frenetico a nuove strutturazioni informatiche/informatiche finalizzate alla business continuity.

Ciò, tuttavia, ha provocato un’installazione di applicativi e di nuove configurazioni di servizi disponibili online. Se tutto questo ha consentito di perseguire l’attività lavorativa con impatti minoritari, è anche vero che lo stesso ha strutturato terreno fertile al crimine informatico moltiplicando esponenzialmente le superfici d’attacco.

Infatti, fino al primo semestre del 2020, il trend assoluto era quello relativo ai “malware”. Nel rapporto conclusivo del 2021, invece, si denota un netto innalzamento del ricorso a vulnerabilità note (per l’appunto le succitate CVE) e attacchi di tipo Distribuited Denial of Service (c.d. DDoS).

Il c.d. malware implant, ovverosia l’installazione di programmi dannosi, non è ovviamente una tecnica particolarmente innovativa anche se, come evidente, rappresenta comunque la tecnica statisticamente più utilizzata.

A questo punto è bene focalizzare l’attenzione su due ulteriori dati verificatisi nel 2019:

- L’utilizzo delle tecniche di phishing, talvolta in congiunzione con attacchi d’ingegneria sociale, in quanto rappresenta un trend particolarmente fruttuoso e in grande crescita (+26,1%);

- L’aumento degli attacchi relativi alle credenziali utilizzate, ovverosia l’account cracking (+24,2%);

Contrariamente a ciò ma in evidente congiunzione con quanto sopra riportato, nell’ultimo semestre del 2020 ciò non è stato particolarmente necessario dato il ricorso, via via più incidente, all’exploit di CVE e/o misconfigurazioni (principalmente dei Sistemi Operativi).

Ne consegue, dunque, l’istogramma di seguito riportato:

Vorremmo analizzare brevemente, inoltre, un dato che può risultare “fuorviante” da una lettura superficiale dei Report Clusit.

Come abbiamo visto in precedenza, infatti, il trend complessivo delle stesse è in aumento e, in particolare, è bene ricordare quanto segue:

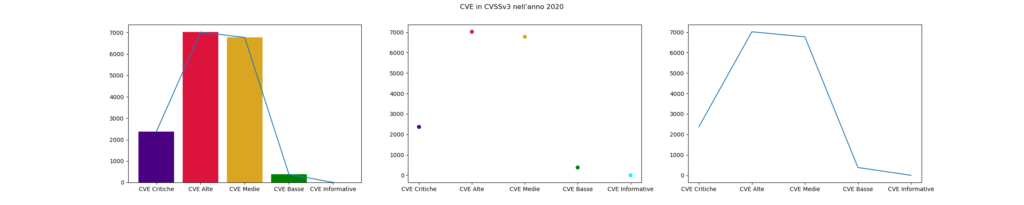

Nel corso del 2020, sono state pubblicate un totale di 17353 CVE, di cui:

| Qualificazione CVE | Totale rinvenuto |

| CVE critiche | 2366 |

| CVE alte | 7022 |

| CVE medie | 6776 |

| CVE basse | 381 |

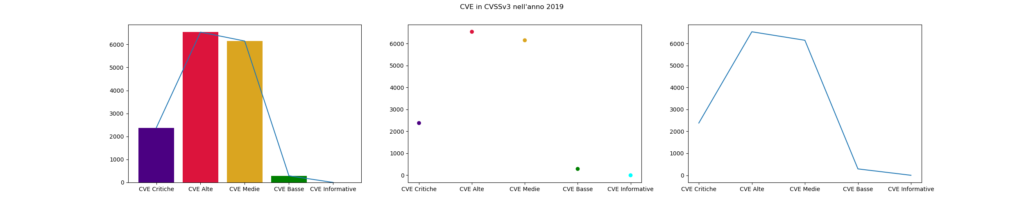

Nel 2019 invece, a fronte di una pubblicazione di 16349 CVE, si può osservare la seguente ripartizione:

| Qualificazione CVE | Totale rinvenuto |

| CVE critiche | 2378 |

| CVE alte | 6534 |

| CVE medie | 6147 |

| CVE basse | 290 |

La risoluzione delle stesse, tuttavia, non sempre è immediata per mezzo dell’installazione d’aggiornamenti ufficiali. Da un lato, infatti, un aggiornamento può rendere non più utilizzabile e/o instabile un applicativo; dall’altro, come nel caso della vulnerabilità c.d. PrintNightmare di Windows (Cfr. Pagina Ufficiale Microsoft e articolo tecnico di The Hacker News) o del bug relativo allo string handling e formatting di iOS (Cfr. articolo di The Hacker News e quello di Red Hot Cyber), possono non essere completamente rimediate dagli stessi.

In conclusione, dunque, è bene ricordare che non esiste un sistema “sicuro” tout court ma che la sicurezza informatica è un processo sempre in fieri e che va verificato con cadenza costante.